Меня всегда увлекали способы улучшить домашнюю сеть сверх обычного роутера от провайдера. После множества экспериментов с разными решениями для файрвола, я в итоге остановился на pfSense. Он даёт мне функционал уровня предприятий — от продвинутых правил файрвола до VPN-сервисов — на оборудовании, которое не стоит безумных денег и не выглядит слишком сложным.

В этом гайде я поделюсь всем, что успел узнать. Покажу, как я выбираю и подготавливаю «железо», записываю образ для установки, прохожу начальную настройку и объясняю ключевые функции pfSense, которые помогают мне защищать и оптимизировать домашнюю сеть.

В конце вы будете знать, как уверенно установить и настроить pfSense, вне зависимости от того, выберете ли вы выделенную «физическую» машину или виртуальную среду.

Поехали!

Почему я выбрал pfSense, а не другие решения

Я начал с обычного роутера от провайдера. Для простого веб-сёрфинга он работал нормально, но быстро стал тесен, когда мне захотелось сегментировать устройства или безопасно «пробросить» некоторые сервисы в интернет.

Я рассматривал коммерческие файрволы и пробовал другие open-source решения вроде OPNsense или Sophos XG. Но в конце концов pfSense показался мне самым доступным, с лучшим балансом комьюнити-поддержки, функционала и частоты обновлений.

Мне также нравится, что pfSense можно установить на любой тип оборудования. Хотите — на старый ПК с поддержкой AES-NI (аппаратное ускорение шифрования), а хотите — на маленький бесшумный мини-ПК с несколькими сетевыми портами.

Он отлично вписывается почти в любой домашний лаб. У лицензии Community Edition прозрачные условия, а если понадобится профессиональная поддержка, всегда можно оплатить расширенный план. Для моих учебных проектов бесплатная версия покрывает всё, что нужно.

Выбор подходящего «железа»

Физическая установка («Bare Metal»)

Я предпочитаю ставить pfSense непосредственно на «железо». Схема простая: одно устройство — один файрвол. Для первичной конфигурации достаточно подключить монитор и клавиатуру. Если нужна высокая надёжность, можно купить специализированный бокс с несколькими сетевыми картами, низким энергопотреблением и поддержкой AES.

Так я сделал вначале: нашёл недорогой мини-ПК с четырьмя портами 2,5 GbE, 8 ГБ оперативки и небольшим SSD. Эта коробочка стала отличным выделенным устройством под pfSense, практически не расходуя много энергии.

Когда я впервые попробовал pfSense, у меня был старый компьютер, в который я добавил несколько сетевых карт. Работало неплохо, но «кушало» больше электричества и шумело. Если для вас важна тишина, рекомендую бесшумный мини-ПК с поддержкой AES. Такие устройства обычно небольшие и легко спрятать, а работать могут круглые сутки без проблем.

Виртуализация

Со временем я перевёл часть своего «лаба» в виртуальную среду с гипервизором (к примеру, Proxmox или ESXi). Запускать pfSense в виртуальной машине может быть удобнее, так как всё оборудование в одном месте. Но начинать чуть сложнее: придётся разбираться с виртуальными свитчами, пасс-тру (passthrough) сетевых адаптеров и тегированием VLAN.

Если вы уверенно чувствуете себя в виртуализации, pfSense в таком варианте работает отлично. К тому же удобно делать снимки (snapshot) или реплицировать файрвол, если у вас несколько хостов.

Планирование сетевой архитектуры

Прежде чем хвататься за флешку и устанавливать, я люблю распланировать, как всё будет соединяться. Обычно pfSense ставят между модемом провайдера и домашней сетью.

- По возможности перевожу роутер провайдера (если это комбо модем/роутер) в режим моста (bridge), чтобы pfSense получил внешний IP напрямую.

- Подключаю модем или «мост» к первому порту (часто это WAN-порт) на pfSense.

- Второй порт (LAN) pfSense веду к сетевому свитчу или напрямую к одному устройству, в зависимости от структуры сети.

- Если есть несколько VLAN или подсетей, добавляю ещё физические интерфейсы или использую тегирование VLAN на LAN-порту.

Если режим моста недоступен, можно оставить роутер провайдера с включённым NAT, а pfSense настроить ещё одним слоем NAT за ним. Это называется «двойной NAT» (double NAT).

Не самое идеальное решение, но рабочее, если аккуратно настроить. Некоторые функции (например, проброс портов) усложняются при двойном NAT, так что я предпочитаю режим моста, когда это возможно.

Создание загрузочной USB-флешки с pfSense

Я скачиваю образы pfSense на официальной странице: обычно там есть ISO для CD/DVD и memstick-образ для USB. Так как сейчас редкость у кого есть оптический привод, я всегда беру вариант для USB. Создание загрузочной флешки несложно:

- Скачиваю образ “memstick” с официального сайта pfSense.

- Запускаю Rufus или balenaEtcher на своём компьютере.

- Выбираю memstick-файл как источник и нужную USB-флешку как цель записи.

- Дожидаюсь, пока всё запишется и завершится.

Затем я вынимаю флешку из компьютера, вставляю её в устройство, где будет pfSense, и включаю питание. В BIOS/UEFI выбираю загрузку с USB или пользуюсь Boot Menu (часто это F12 или ESC).

Процесс установки: пошагово

На этом этапе я вижу установщик в текстовом режиме. Обычно я выбираю загрузку в режиме multi-user по умолчанию. После некоторой загрузки pfSense показывает главное меню для инсталляции.

Принять лицензионное соглашение

Сначала появляется текст лицензии. Нажимаю Enter, чтобы согласиться. Это стандартная процедура для open-source ПО.

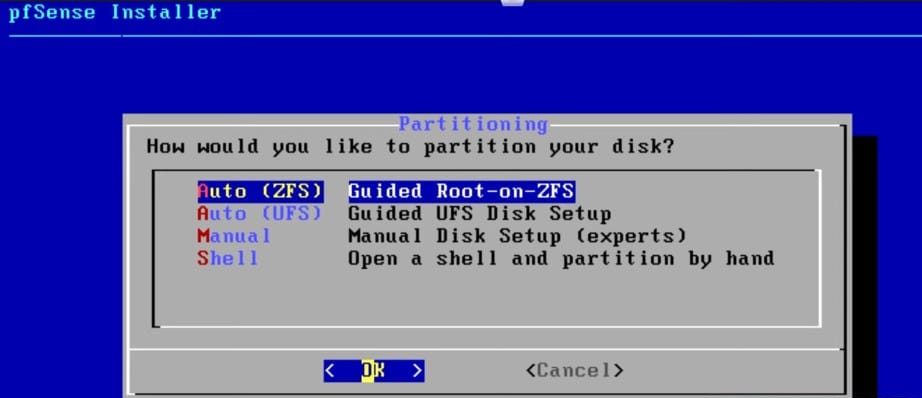

Режим установки и разметка диска

Выбираю “Install”, а не “Rescue”. Далее вижу опцию выбора типа разметки. Мне обычно нравится руководство с ZFS (guided ZFS). ZFS более устойчива к повреждениям данных. Если не планирую использовать несколько дисков или сложный RAID, всё равно выбираю ZFS “stripe”. Даже на одном диске ZFS даёт проверку целостности и лучше защищает от битых данных, чем старые файловые системы.

Выбор целевого диска

Установщик сканирует диски. Я выбираю тот, который выделил под pfSense. Важно быть аккуратным, поскольку он всё там сотрёт.

Перезагрузка с новой установкой

После копирования файлов установщик предлагает вынуть флешку и перезагрузиться. При старте с внутреннего диска запустится уже установленный pfSense. Слежу, как он определяет интерфейсы и завершает внутренние настройки. На этом установка практически закончена.

Назначение интерфейсов и первичная настройка в консоли

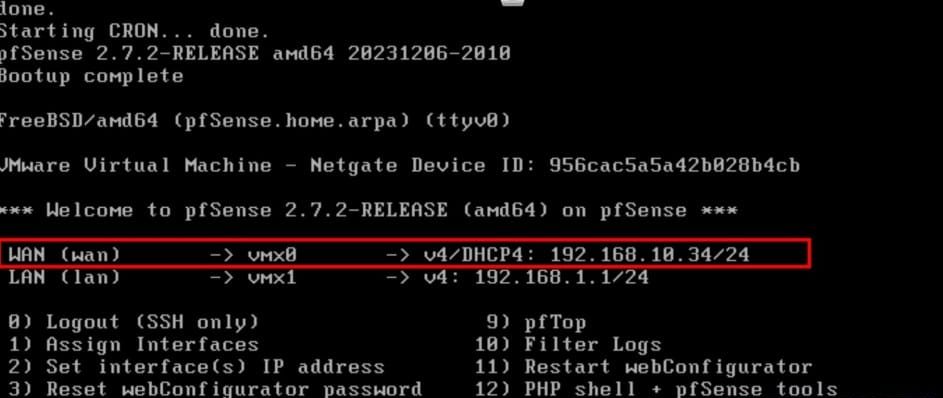

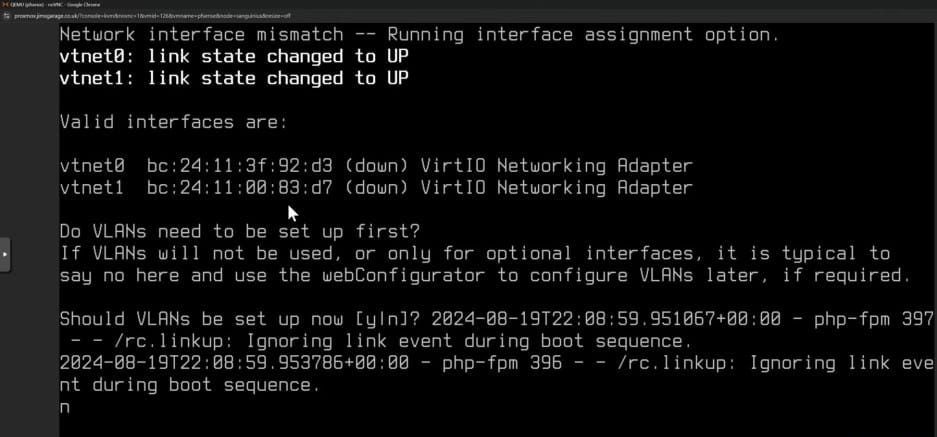

pfSense обычно спрашивает, хочу ли я сразу настроить VLAN. Если мне нужен только простой LAN и WAN, отвечаю «No». Всегда можно добавить VLAN в веб-интерфейсе позже. Затем pfSense уточняет, какой интерфейс считать WAN, а какой LAN. Если у устройства ровно два порта, система сама может их «поймать». Но иногда приходится вручную вводить, какой порт физически смотрит в интернет, а какой уходит в свитч.

После этого pfSense показывает назначенные IP-адреса. По умолчанию LAN — это 192.168.1.1, а WAN может получить IP по DHCP (если ваш провайдер так его выдаёт). Если на WAN вижу приватный IP, значит за двойным NAT. Если вижу внешний, значит «бридж» удался.

Доступ к веб-интерфейсу

Когда с консольной настройкой покончено, я подключаю свой основной компьютер к LAN-порту. Убеждаюсь, что машина получает IP по DHCP или прописываю статический адрес в той же подсети. Потом открываю браузер и набираю:

https://192.168.1.1

Может появиться предупреждение о «небезопасном» сертификате. Я прохожу мимо этого. Логин по умолчанию — admin, пароль — pfsense. После входа меня встречает Setup Wizard (мастер начальной настройки).

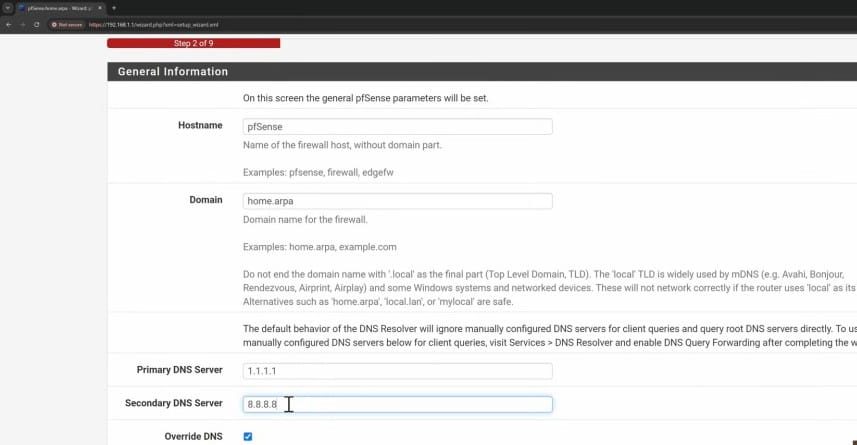

Шаги мастера настройки

- General Info: Можно задать имя хоста (например, pfsense.local), свой домен, прописать DNS-серверы, если не хочу пользоваться DNS провайдера.

- Time Zone & NTP: Ставлю свой часовой пояс, чтобы логи и расписания работали правильно.

- WAN Configuration: Если WAN получает IP по DHCP, всё автоматом. Если провайдер дал PPPoE-логин, ввожу здесь. Для статического IP указываю адрес, маску, шлюз и т.д.

- LAN Configuration: По умолчанию 192.168.1.1/24, но иногда меняю, например, на 10.0.0.1/24, чтобы не пересекаться с устройством провайдера или другими подсетями.

- Admin Password: Обязательно меняю пароль админа на надёжный.

После применения настроек мастер перезапускает службы pfSense. Далее я попадаю на основную панель (Dashboard). Обычно я сразу иду в System > Update, чтобы обновиться до последней стабильной версии. Потом можно приступать к более тонкой настройке.

Ключевые функции, которые я постоянно использую

Правила файрвола

В меню Firewall есть отдельные вкладки для каждого интерфейса (WAN, LAN, VLAN и т.д.). По умолчанию pfSense блокирует входящий трафик на WAN и разрешает исходящий на LAN. Если мне нужно открыть порт для, скажем, веб-сервера дома, я создаю NAT-перенаправление (port forward) и добавляю подходящее правило, чтобы внешний трафик доходил до внутреннего сервиса.

DHCP-сервер и DNS Resolver

В разделе Services > DHCP Server pfSense раздаёт IP-адреса. Я задаю диапазон (например, 192.168.1.100 – 192.168.1.200) или привязываю статические IP к MAC-адресам. В DNS Resolver решаю, использовать ли рекурсивный режим или пересылку (forward) к внешним DNS. Мне удобнее встроенный «Unbound» DNS resolver — так быстрее и гибче.

Настройка VPN

Чтобы безопасно подключаться к домашней сети извне, я легко настраиваю OpenVPN или IPsec в pfSense, с аутентификацией пользователей и сертификатами. Тогда я могу подключаться из любого места, как будто я в локалке у себя дома.

VLAN для сегментации

Я обожаю VLAN, потому что они позволяют изолировать IoT-устройства, камеры и гостей от главной сети. В Interfaces > VLANs можно создать столько VLAN, сколько нужно. Каждая VLAN имеет собственную DHCP-зону и правила файрвола. Такая сегментация не даёт скомпрометированному IoT-устройству получить доступ к моим личным компьютерам.

Traffic Shaping и обнаружение вторжений

В pfSense есть возможности traffic shaping — можно расставлять приоритеты для стриминга или игр перед большими загрузками, чтобы уменьшить задержки. Также можно установить пакеты для обнаружения вторжений, например Snort или Suricata. Они анализируют подозрительный трафик в реальном времени. Для домашней сети это мощный инструмент: вижу потенциальные угрозы и могу их блокировать автоматически.

Снова про режим моста и двойной NAT

Многие спрашивают, обязателен ли режим моста. Я рекомендую его, если оборудование провайдера поддерживает. Тогда pfSense получает внешний IP напрямую, упрощается проброс портов и логирование. При двойном NAT приходится иметь два уровня маршрутизации.

Это может «ломать» некоторые игры или peer-to-peer сервисы, пока вы не пробросите все порты на устройство pfSense, а потом уже с pfSense на нужный хост.

Долгосрочное обслуживание pfSense

Когда всё настроено и стабильно работает, я сразу задумываюсь о бэкапах и обновлениях. В pfSense есть Diagnostics > Backup & Restore, где можно скачать XML-файл с конфигом. Он маленький и его легко импортировать при сбое или при переносе настроек на новое железо.

Обновления и управление пакетами

Быть в курсе обновлений критически важно для безопасности сети. В System > Update можно проверить и применить апдейты стабильной ветки. Есть также встроенный менеджер пакетов (System > Package Manager), где я ставлю дополнительные сервисы типа pfBlockerNG для блокировки рекламы или Suricata для продвинутого обнаружения вторжений. Я постоянно слежу за новыми версиями и читаю список изменений, чтобы не пропустить ничего важного.

Рекомендации для повседневной работы

- Анализ логов: В Status > System Logs видны попытки вторжений или проблемы с интерфейсами.

- Правила под контроль: Я стараюсь держать минимум правил файрвола. Чем больше открытых портов, тем шире поле для атак. Пересматриваю и чищу правила, когда меняются сервисы.

- Сегментация: При появлении новых устройств задумываюсь, не стоит ли вынести их в отдельную VLAN, особенно если это что-то непроверенное или потенциально уязвимое, типа IoT.

Установка pfSense в виртуалке

Я уже упоминал виртуализацию, но вот кратко, как я обычно это делаю. Сначала создаю новую VM на гипервизоре, даю ей достаточно ядер CPU, минимум 2 ГБ RAM (лучше 4 ГБ+), и небольшой виртуальный диск (16–32 ГБ хватает).

Затем прикрепляю к ней два (или более) виртуальных сетевых адаптера. Один «бриджу» с портом, выходящим в интернет, другой — с LAN. Таким образом pfSense видит их как физические карты.

Далее монтирую ISO или memstick-образ pfSense в виртуальный CD-привод, загружаюсь и прохожу те же шаги, что и при установке на обычное «железо». Главное — правильно сопоставить WAN и LAN в настройках гипервизора. Когда всё готово, пользуюсь pfSense так же, как на «физике», но с удобством быстрого создания снимков перед крупными изменениями в конфигурации.

Пример базовых команд и файлов

Иногда мне нужны быстрые способы проверить или настроить что-то. Вот несколько команд, которые я часто использую в консоли pfSense или в шелле:

# Посмотреть интерфейсы и IP-адреса

ifconfig

# Перезапустить службу DNS Resolver при проблемах с DNS

pfSsh.php playback svc restart dnsresolver

# В реальном времени отследить лог файрвола по WAN-интерфейсу

tcpdump -i WAN

# Резервное копирование конфига (не через веб-интерфейс)

cp /conf/config.xml /root/config_backup.xml

Частые проблемы и как их решать

Нет доступа в интернет с LAN

Часто такое происходит, если WAN не получил «белый» IP или у провайдера роутер не в режиме моста и конфликтует с pfSense. Проверяю Status > Interfaces, чтобы убедиться, что WAN-интерфейс имеет валидный IP и шлюз. Если это частный IP, значит двойной NAT.

Если вижу 0.0.0.0, возможно, не сработал DHCP или PPPoE. Иногда помогает выключить/включить роутер провайдера на 30 секунд, чтобы он «отдал» IP заново.

VLAN не пропускает трафик

Проверяю, правильно ли настроен свитч — нужные VLAN-теги на нужном порту. В pfSense у каждого VLAN-интерфейса должны быть свои правила файрвола, позволяющие выход в интернет. По умолчанию новые VLAN могут всё блокировать, пока вы не добавите разрешающие правила. Смотрю логи, чтобы увидеть, не дропается ли пакет.

Конфликт подсетей IP

Иногда LAN-сеть совпадает с WAN-сетью, особенно если провайдерский роутер тоже на 192.168.1.1. Тогда меняю LAN, например, на 192.168.2.1/24 или 10.0.0.1/24, чтобы избавиться от конфликтов. Это легко исправить в мастер-настройке или в Interfaces > LAN.

Мои советы для комфортной работы с pfSense

За время настройки pfSense я усвоил несколько хитростей, которые экономят время и нервы:

- Регулярные бэкапы: XML-конфиг маленький, поэтому я храню копии и на основном компе, и в облаке.

- Документация по VLAN: Легко запутаться, не подписав, какие VLAN ID к чему относятся. Подробно помечаю их и в свитче, и в pfSense.

- Оптимальная чистота правил: Каждое новое правило файрвола — потенциальная уязвимость. Периодически смотрю на список, отключаю неактуальные, даю им понятные описания.

- Встроенные инструменты: В разделе Diagnostics есть Ping, Traceroute и многое другое. Это помогает быстро проверить соединение именно со стороны файрвола.

- Исследуйте пакеты: В менеджере пакетов pfSense полно расширений. Мне нравятся Suricata для обнаружения атак и pfBlockerNG для блокировки рекламы и по геолокации. Но учитывайте, что подобные сервисы могут требовать дополнительных ресурсов.

Заключение

Мы прошли всё: от выбора оборудования и нюансов виртуализации до детального процесса установки и продвинутых фич, вроде VPN, DHCP-сервера и DNS Resolver. pfSense позволяет мне превратить домашнюю сеть в надёжный полигон для экспериментов, обеспечивая высокую безопасность.

Гибкость платформы меня покорила: сегодня я могу добавить VLAN для «умного» дома, а завтра — настроить систему обнаружения вторжений или поднять OpenVPN для удалённого доступа.

Всё под одной «крышей» — с удобным графическим интерфейсом и консолью на случай сложных ситуаций. Сообщество большое, поэтому, если возникают вопросы, всегда найдётся немало гайдов, форумов и документации по плагинам.

Я правда считаю, что pfSense — одно из лучших open-source решений для защиты домашней сети. Надеюсь, что этот гайд вселил в вас уверенность попробовать pfSense у себя.